Objective 1.1: Configure and administer role-based access control

Compare and contrast propagated and explicit permission assignments

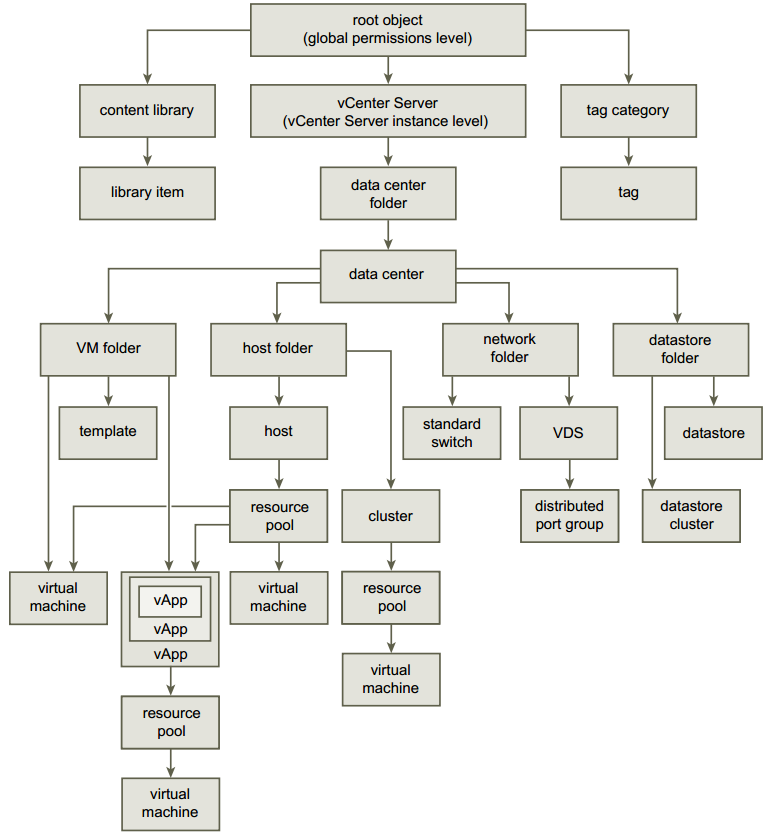

Al asignar un permiso a un objeto, se puede elegir si el permiso se propagará en la jerarquía de objetos. La propagación se establece en cada permiso que se define, es decir, no se aplica universalmente. Los permisos definidos para un objeto secundario siempre tienen preferencia sobre los permisos propagados desde los objetos primarios. La siguiente imagen muestra la jerarquía del inventario de objetos de vSphere y la propagación de los permisos aplicados a los diferentes objetos

La mayoría de los objetos del inventario heredan permisos de un único objeto primario. Por ejemplo, los Datastores heredan permisos de la carpeta en la que se encuentran o del DataCenter. Hay otros objetos, como las máquinas virtuales, que heredan permisos desde diferentes objetos primarios: carpeta, host o cluster. Si un objeto hereda permisos de dos objetos primarios, los permisos de un objeto se agregan a los permisos del otro objeto. Si se establecen varios permisos en el mismo objeto, pueden ocurrir diferentes situaciones:

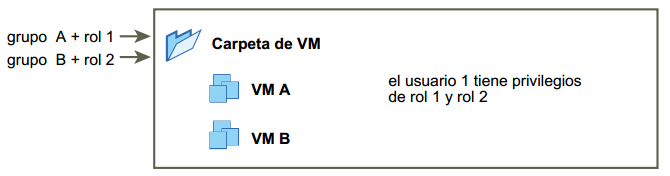

Ejemplo 1

Si no hay ningún permiso establecido para el usuario en ese objeto, se asigna al usuario el conjunto de privilegios asignados a los grupos de dicho objeto En este ejemplo, se asignan dos permisos sobre el mismo objeto a dos grupos diferentes:

- El Rol 1 permite encender las máquinas virtuales.

- El Rol 2 puede crear instantáneas de las máquinas virtuales.

- Se asigna el Rol 1 al Grupo A en la carpeta de máquina virtual; se otorga el permiso para la propagación a objetos secundarios.

- Se asigna el Rol 2 al Grupo B en la carpeta de máquina virtual; se otorga el permiso para la propagación a objetos secundarios. No se asignan privilegios específicos al Usuario 1.

Como resultado, el Usuario 1, que pertenece a los grupos A y B, inicia sesión. El Usuario 1 puede encender y crear instantáneas de las máquinas virtuales A y B.

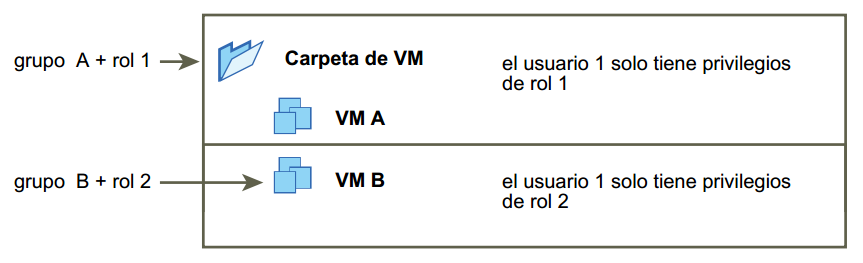

Ejemplo 2

Los permisos que se asignan a un objeto secundario pueden anular los permisos que se asignan a un objeto primario. En este ejemplo, los permisos están definidos en dos objetos diferentes de dos grupos distintos:

- El Rol 1 permite encender las máquinas virtuales.

- El Rol 2 puede crear instantáneas de las máquinas virtuales.

- Se asigna el Rol 1 al Grupo A en la carpeta de máquina virtual; se otorga el permiso para la propagación a objetos secundarios.

- Se asigna el Rol 2 al Grupo B en la máquina virtual B.

El Usuario 1, que pertenece a los grupos A y B, inicia sesión. Ya que el Rol 2 se asigna en un nivel inferior de la jerarquía que el Rol 1, el Rol 1 se anula en la máquina virtual B. De esta forma, el Usuario 1 puede encender la máquina virtual A, pero no puede crear instantáneas. El Usuario 1 puede crear instantáneas de la máquina virtual B, pero no puede encenderla.

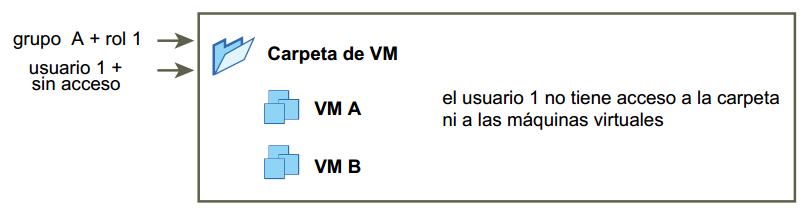

Ejemplo 3

Si hay un permiso establecido para el usuario en ese objeto, el permiso del usuario tiene prioridad sobre todos los permisos grupales. En este ejemplo, los permisos se definen sobre el mismo objeto. Un permiso asocia un grupo con un rol; el otro permiso asocia un usuario individual con un rol. El usuario es un miembro del grupo.

- El Rol 1 permite encender las máquinas virtuales.

- Se asigna el Rol 1 al Grupo A en la carpeta de máquina virtual.

- Se asigna el rol Sin acceso al Usuario 1 en la carpeta de máquina virtual.

El Usuario 1, que pertenece al grupo A, inicia sesión. El rol Sin acceso otorgado al Usuario 1 en la carpeta de máquina virtual anula el rol asignado al grupo. El Usuario 1 no tiene acceso a la carpeta de máquina virtual ni a las máquinas virtuales A y B.

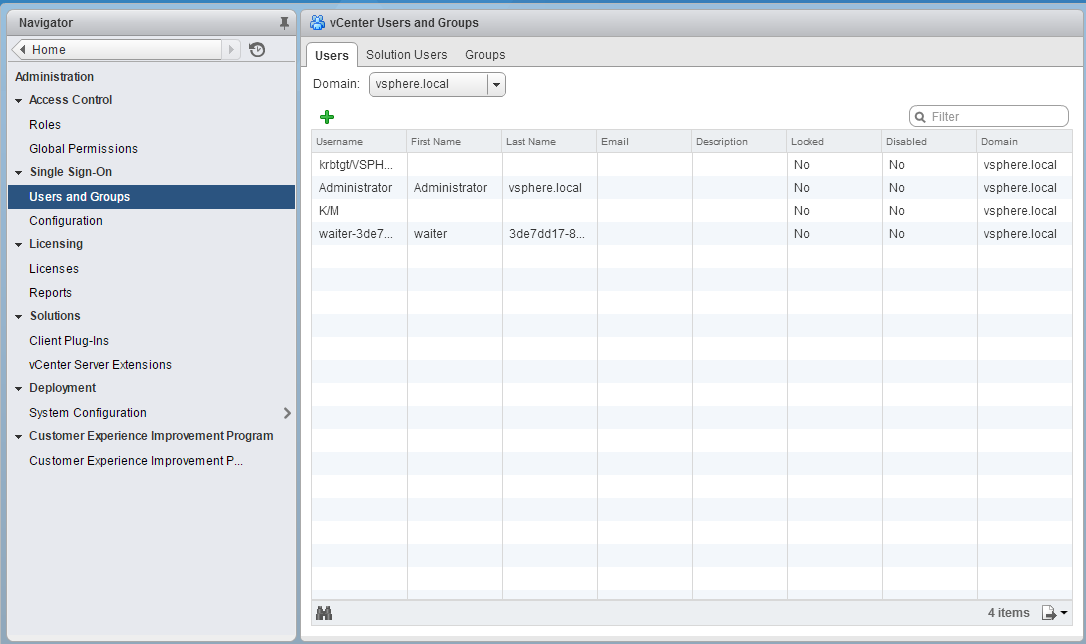

View/Sort/Export user and group lists

Desde el cliente vSphere Web podemos acceder a la vista de usuarios y grupos de una forma muy sencilla

- Accedemos a Administration -> Single Sign-On -> Users and Groups

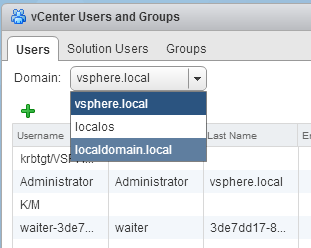

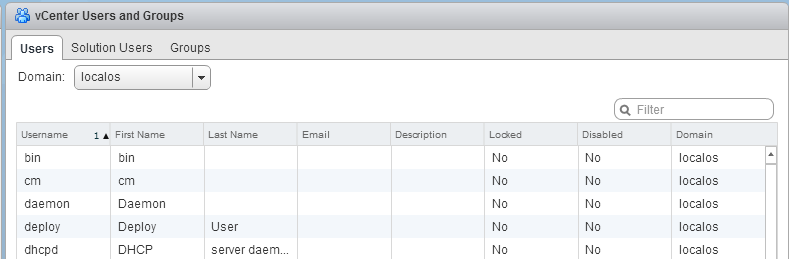

- Podemos acceder a los usuarios de los distintos orígenes de identidad

- Ordenar por cualquiera de las columnas disponibles

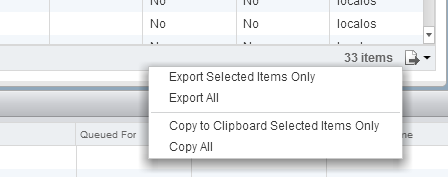

- Y como en cualquier vista del cliente web, copier o exporter los datos a un archivo CSV

- Procedemos de la misma forma para ver, ordenar o exportar los grupos

Add / Modify / Remove permissions for users and groups on vCenter Server inventory objects

Para establecer los permisos en los distintos objetos del servidor vCenter necesitamos relacionar usuarios con roles. En cualquier objeto de la jerarquía (servidor ESXi, máquina virtual, datastore ...) añadimos un permiso que asigna un rol (que contiene los privilegios sobre los objetos) a un usuario o grupo en ese objeto. Para administrar los permisos de un objeto de la jerarquía de vSphere, es necesario tener el privilegio Permissions.Modify permission Nota: al asignar permisos desde vSphere Web Client, los nombres de usuarios y grupos deben coincidir exactamente con los de Active Directory, con distinción de mayúsculas y minúsculas.

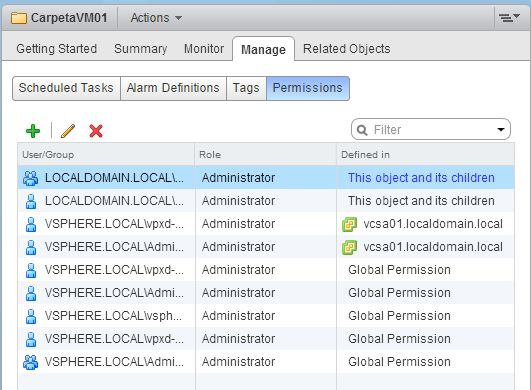

Agregar un permiso a un objeto de inventario

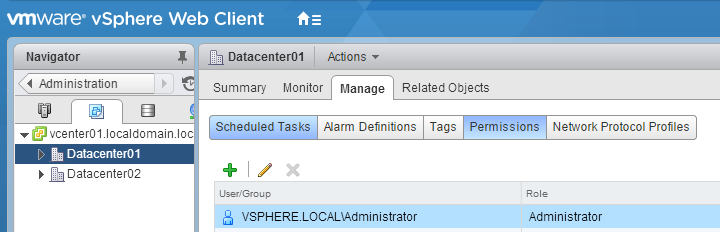

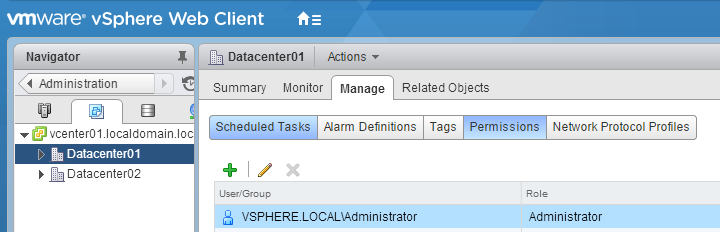

- Accedemos desde vSphere Web Client al objeto en el que queremos asignar los permisos

- Manage → Permissions

- Pinchar en el icono Add [+]

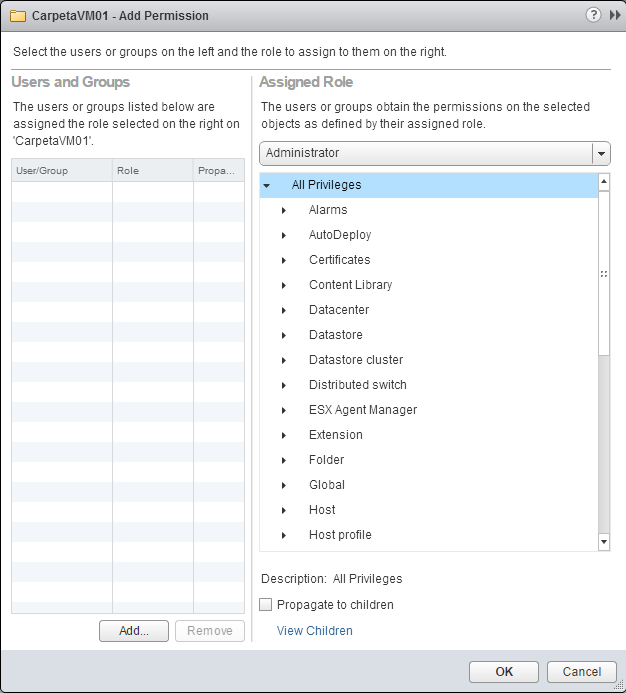

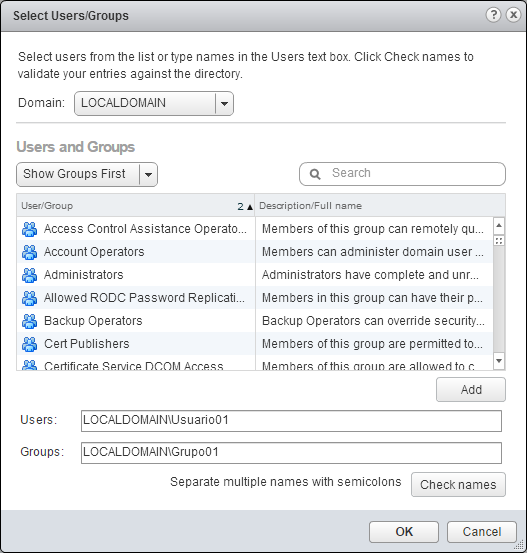

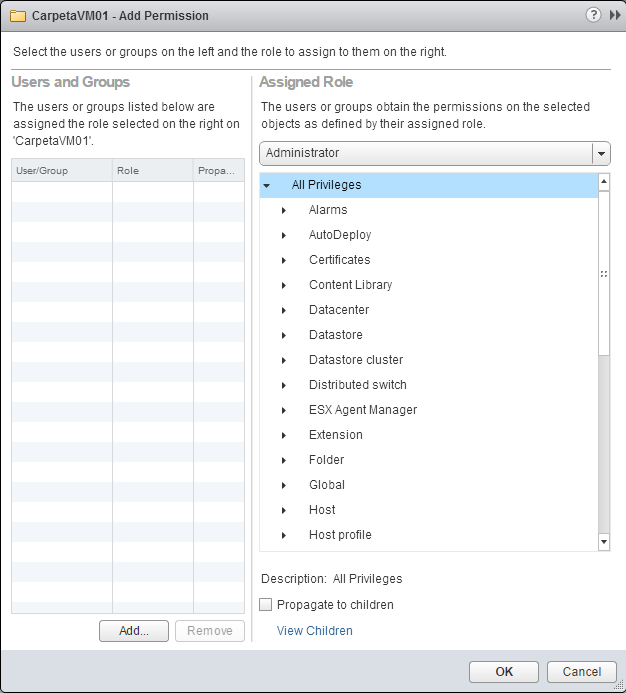

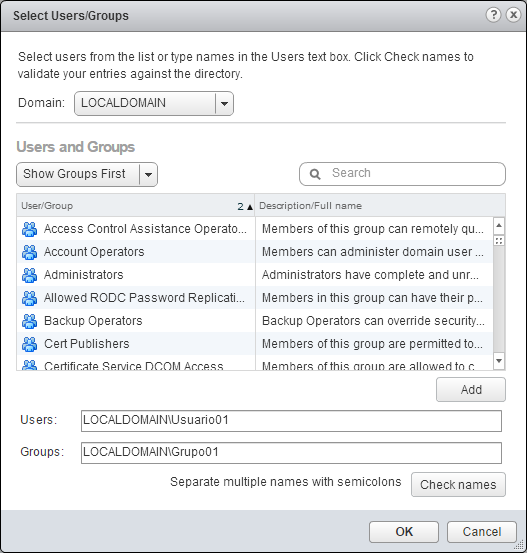

- Pinchamos en el botón Add… para añadir los usuarios o grupos

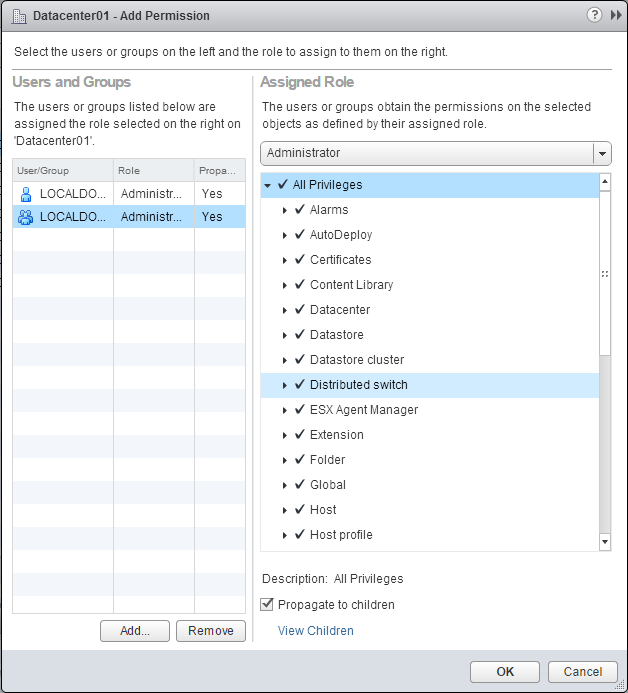

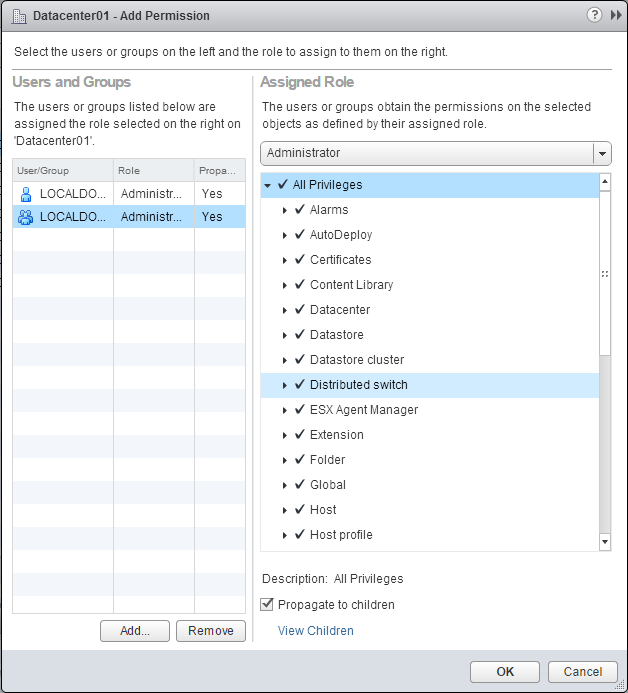

- Seleccionamos el Rol que vamos a asignar

- Marcamos o desmarcamos la casilla Propagate to children para configurar la propagación de los permisos en los objetos secundarios de este objeto.

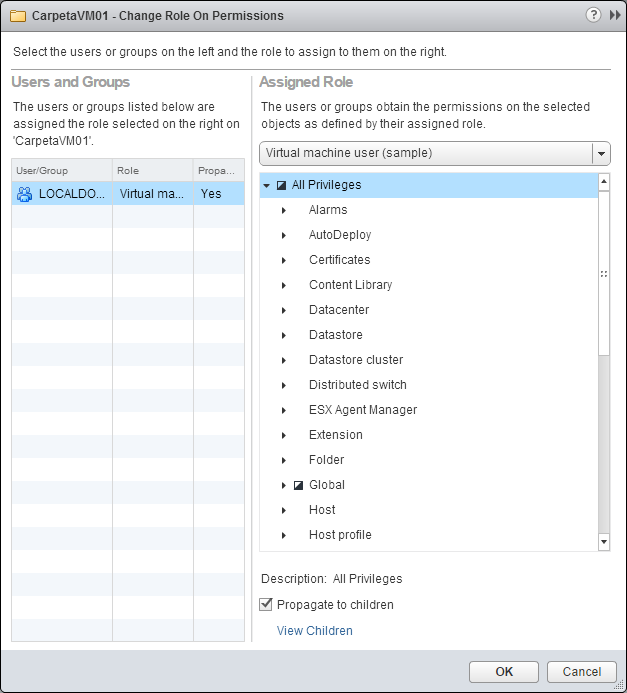

Cambiar permisos a un objeto de inventario

- Accedemos desde vSphere Web Client al objeto en el que queremos cambiar los permisos

- Manage → Permissions

- Seleccionamos el usuario o el grupo y pinchamos en el botón de Editar

- Modificamos los permisos, ya sea el rol o la propagación de los mismos

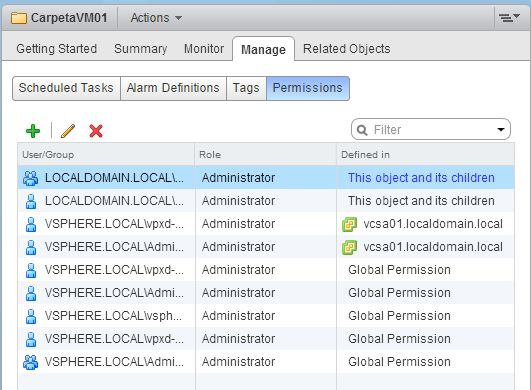

Quitar permisos a un objeto de inventario

- Accedemos desde vSphere Web Client al objeto en el que queremos cambiar los permisos

- Manage → Permissions

- Seleccionamos el usuario o el grupo y pinchamos en el botón de Eliminar

- Confirmamos la eliminación del permiso

Determine how permissions are applied and inherited in vCenter Server

La forma de autorizar a un usuario la ejecución de tareas en la infraestructura vSphere es a través de los permisos de vCenter Server. El modelo de permisos tiene en cuenta los siguientes conceptos:

- Usuarios y grupos: los permisos se asignan a usuarios o grupos que acceden a la infraestructura a través de vCenter Single Sign-On y que tienen que estar definidos en sus fuentes de origen de datos (por ejemplo, Directorio Activo)

- Privilegios: define de forma individual cada una de los controles de acceso detallados para cada objeto de la infraestructura vSphere.

- Roles: agrupan privilegios para facilitar la gestión de los permisos sobre los objetos de la infraestructura.

- Permisos: cada objeto de la infraestructura vCenter tiene asociado los permisos que indican que rol (grupo de privilegios) tiene un usuario o grupo sobre ese objeto En la siguiente imagen se puede ver como se relacionan estos conceptos para aplicar permisos en vSphere

Existen los siguientes tipos de autorización en vSphere:

- Permisos de vCenter Server: El modelo de permisos de los sistemas vCenter Server se basa en la asignación de permisos a los objetos de la jerarquía de objetos, asignando a un usuario o grupo un conjunto de privilegios a través de un rol.

- Permisos Globales: los permisos globales se aplican a un objeto raíz global que expande todas las soluciones de la infraestructura, por ejemplo, si vCenter Server y vCenter Orchestrator está instalados, se puede asignar permisos a todos los objetos de ambas soluciones.

- Pertenencia a los grupos de vsphere.local: los usuarios y grupos del dominio vsphere.local pueden realizar tareas de administración, tanto de los servicios incluidos en Platform Services Controller, como otros objetos de la infraestructura vCenter.

- Permisos locales de host ESXi: si se administra un host ESXi de forma independiente y no está administrado por un sistema vCenter Server, se pueden utilizar los roles predefinidos en el host.

En el primer punto de esta sección hemos visto cómo funciona la herencia de permisos en el inventario vCenter.

Configure VMware Directory Service

VMware Directory Service es un servicio de directorio utilizado para almacenar información de vCenter Single Sign-On e información sobre certificados. La configuración se realiza por uno de estos dos métodos

- A través de vSphere Web Client

- Con los comandos vmdir disponibles en el servidor vCenter

- En otros apartados de esta guía veremos cómo gestionar:

- Usuarios y grupos del directorio de VMware

- Orígenes de identidad

- Certificados

Apply a role to a user/group and to an object or group of objects

- Accedemos desde vSphere Web Client al objeto en el que queremos asignar los permisos

- Manage → Permissions

- Pinchar en el icono Add [+]

- Pinchamos en el botón Add… para añadir los usuarios o grupos

- Seleccionamos el Rol que vamos a asignar

- Marcamos o desmarcamos la casilla Propagate to children para configurar la propagación de los permisos en los objetos secundarios de este objeto.

Si se desea asignar los mismos permisos a un grupo de objetos del mismo tipo, podemos agrupar estos objetos en una carpeta (datacenters, datastores, hosts, máquinas virtuales) y asignar los permisos a nivel de carpeta.

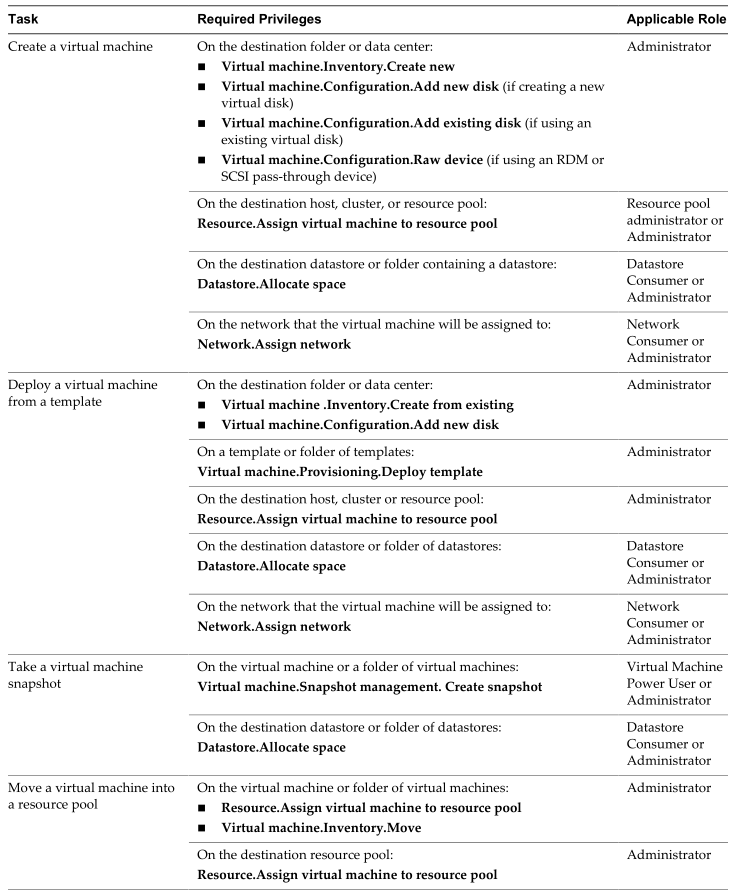

Determine the appropiate set of privileges for common tasks in vCenter Server

Para realizar ciertas tareas que se realizan sobre la infraestructura es necesario que el usuario tenga permisos sobre diferentes objetos de la misma. La siguiente tabla muestra varios ejemplos de algunas tareas comunes y los permisos necesarios:

Para otras tareas que no se encuentran en la tabla anterior se siguen las siguientes reglas básicas:

- Cualquier operación que va a consumir espacio en disco (como por ejemplo crear un disco duro virtual, crear un snapshot…) requiere el privilegio Datastore.Allocate.

- Mover un objeto en el inventario requiere privilegios tanto en el propio objeto como en las ubicaciones origen y destino (carpeta, cluster…)

- Cada host y cluster tiene de forma implícita su propio Resource Pool que contiene todos los recursos de ese host o cluster. Para desplegar una máquina virtual en el host o en el cluster requiere el privilegio Resource.Assign Virtual Machine to Resource Pool. El dominio vsphere.local incluye por defecto varios grupos predefinidos que tienen asociados los permisos para realizar ciertas tareas en la infraestructura que no están asociadas a objetos de la jerarquía vSphere.

| Grupo | Descripción |

|---|---|

| ActAsUsers | Los miembros de este grupo tienen permisos de obtención de tokens ActAs de vCenter Single Sign-On |

| Administrators | Administradores del servicio de directorio de VMware (vmdir) Pueden realizar tareas de administración de vCenter Single Sign-On |

| CAAdmins | Los miembros de este grupo tienen privilegios de administrador para VMCA |

| ComponentManager.Administrators | Los miembros de este grupo pueden ejecutar las API del administrador de componentes que registran, modifican o cancelan servicios. |

| DCAdmins | Los miembros de este grupo pueden llevar a cabo acciones de administrador del servicio de directorio de VMware |

| DCClients | Este grupo se utiliza internamente para permitir al nodo de administración acceder a los datos del servicio de directorio de VMware. |

| ExternallDPUsers | Este grupo no se utilizar en vSphere. Se utiliza junto con VMware vCloud Air |

| LicenseService.Administrators | Los miembros de este grupo tienen acceso total de lectura a todos los datos relacionados con las licencias y pueden agregar, quitar y asignar claves de licencia. |

| SolutionUsers | Servicios de vCenter del grupo de usuarios de solución. Cada usuario de una solución se autentica utilizando un certificado. No es necesario agregar miembros a este grupo |

| SystemConfiguration.Administrators | Los miembros de este grupo pueden ver y administrar la configuración del sistema en vSphere Web Client, pudiendo, iniciar y reiniciar servicios, ver y administrar los nodos disponibles… |

| SystemConfiguration.BashShellAdministrators | Los miembros de este grupo pueden habilitar y deshabilitar el acceso al Shell BASH del appliance vCenter. Este grupo sólo está disponible para implementaciones de vCenter Server Appliance. |

| Users | Usuarios del dominio vsphere.local |

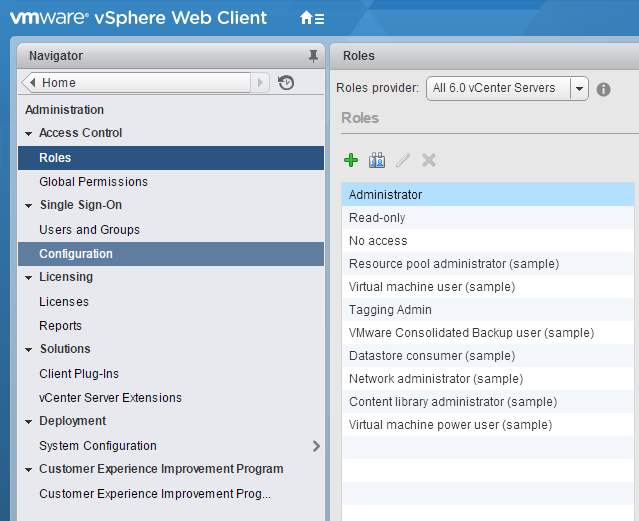

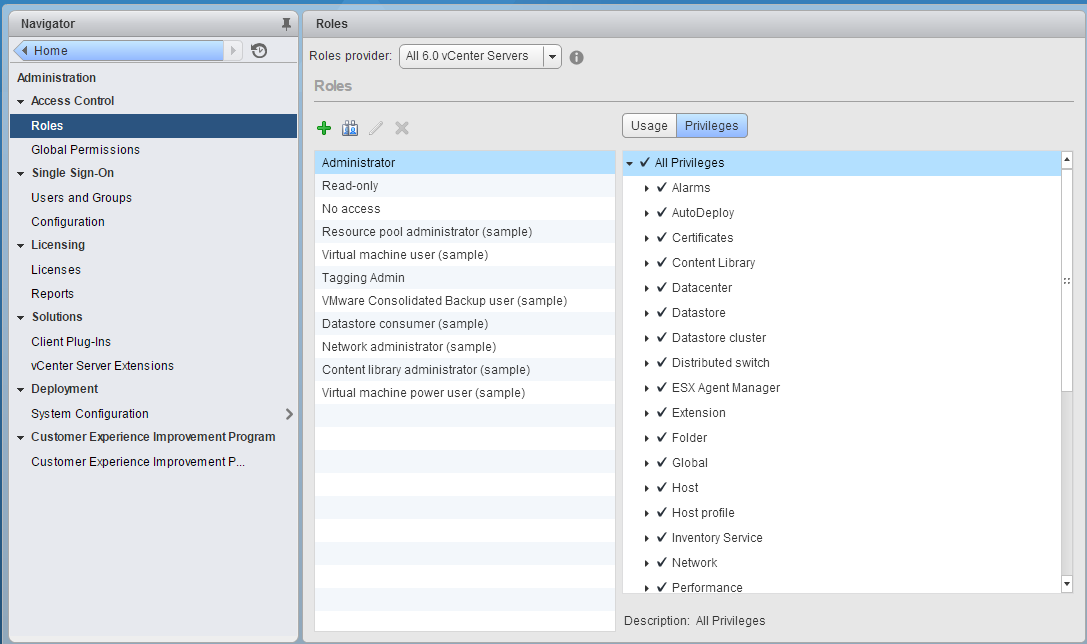

Compare and contrast default system/sample roles

Con la instalación por defecto de vCenter, se crean dos tipos de roles:

- System roles: son roles permantentes que no se pueden ni editar ni eliminar

- Administrator

- Read-Only

- No Access

- Sample roles: son roles de ejemplo que VMware proporciona para la realización de tareas comunes sobre la infraestructura

- Tagging Admin (sample)

- Resource Pool Administrator (sample)

- Virtual Machine User (sample)

- VMware Consolidated Backup User (sample)

- Datastore Consumer (sample)

- Network Administrator (sample)

- Virtual Machine Power User (sample)

- Content Library Administrator (sample)

Determine the correct permissions needed to integrate vCenter Server with other VMware products

Los permisos globales permiten aplicarse a todas las soluciones de la infraestructura vSphere, por ejemplo, a vCenter Server y a vRealize Orchestrator. El objeto root, actúa como objeto primario de todas las soluciones de la infraestructura, por lo que, añadiendo permisos a nivel global, podemos dar acceso a los distintos objetos de las diferentes soluciones de la infraestructura. Por ejemplo los permisos de Conent Library, al herardar del objeto root, están controlados como permisos globales.

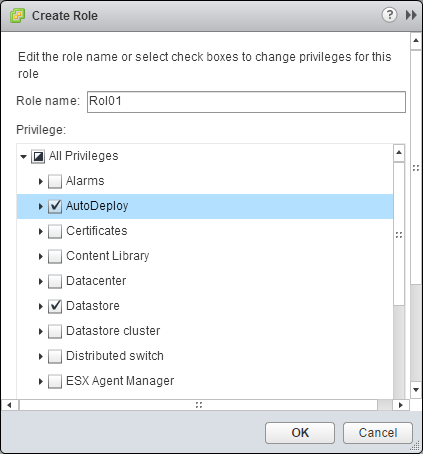

Create/Clone/Edit vCenter Server roles

Para trabajar con los roles accedemos a Administration -> Access Control -> Roles

Crear un nuevo rol

- Pinchamos en el botón

- Indicamos un nombre y marcamos los privilegios correspondientes al rol

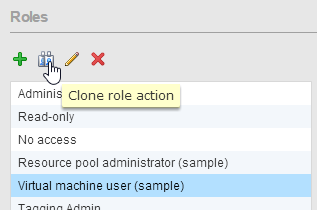

Clonar un rol

- Seleccionamos el rol y pinchamos en el botón

- Indicamos un nombre para el nuevo rol

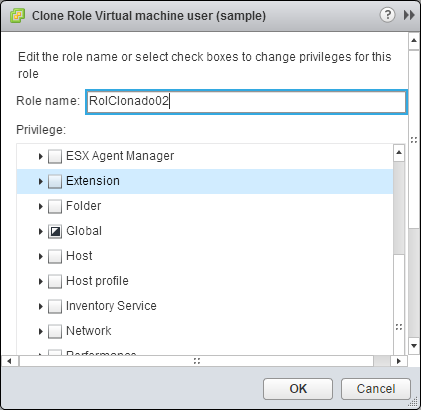

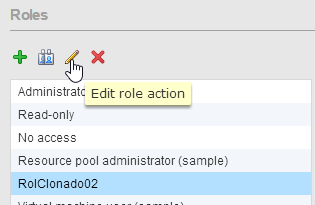

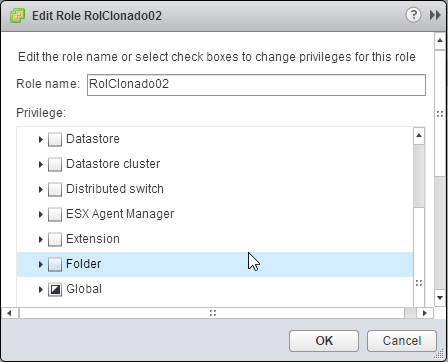

Editar un rol

- Seleccionamos el rol y pinchamos en el botón

- Modificamos el nombre o los privilegios

Change permissions validation settings

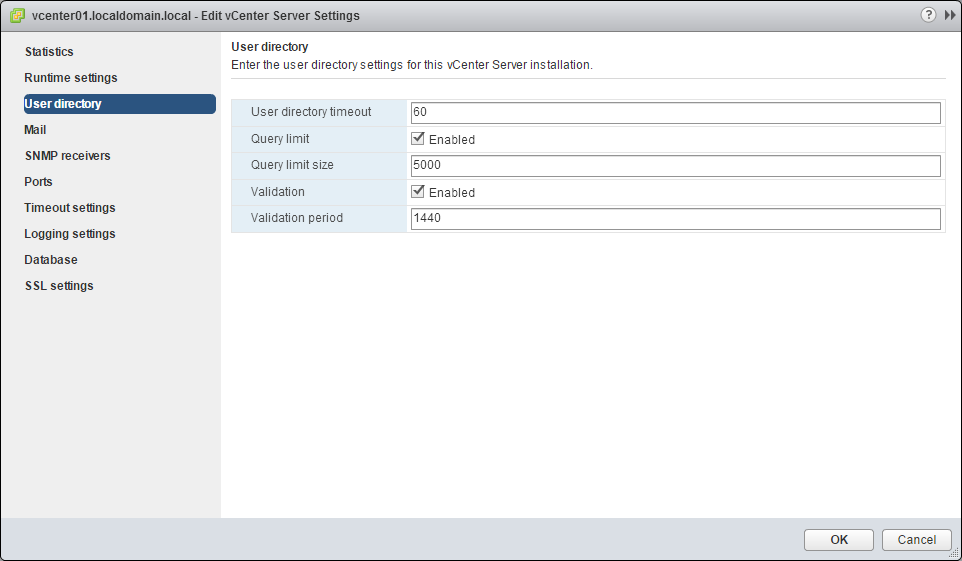

El servidor vCenter valida de forma periódica los usuarios y grupos existentes en los orígenes de identidad. Se pueden configurar algunos de los valores de esta validación si accedemos en el cliente Web a las opciones del servidor vCenter

- Accedemos a Servidor vCenter -> Settings -> General -> Edit -> User directory

- En User directory timeout (Tiempo de espera del directorio de usuarios) se introduce el intervalo de tiempo de espera en segundos para conectarse al servidor del directorio.

- En Query Limit (Límite de consulta), se especifica la cantidad de usuarios y grupos para los cuales puede asociar permisos en los objetos secundarios del inventario del sistema vCenter Server.

- En Validation (Validación) se indica que vCenter Server verifique periódicamente sus usuarios y grupos conocidos según el servidor de directorio de usuarios.

- En Validation Period (Período de validación), se indica la cantidad de minutos entre instancias de sincronización.